作者:冷锋(LengF) [BHST]

博客:www.81sec.com 时间:2011-5-22

0x00 概述

最近搞一个国外的网站,对方是用的赛门铁克的诺顿杀毒软件,而内网又只对外开放了80端口,于是就想着传个端口转发或者端口复用的工具上去,可是一上传就没了。既然已经提权了,又不想轻易放弃这台服务器。于是就想着怎么办了。自己对非源码的免杀不熟悉,于是就想到自己手头有类似于LCX的工具c源码。对此,翻了以前学习源码免杀的笔记进行了一些总结。很少看到有朋友总结这方面的资料,我就以自己的一些经验总结一些关于源码免杀的一些技巧和方法,在文中我会以一些简单的例子来表达我的思路。为此,我分享我的经验的同时,也希望大家分享自己的免杀思路,毕竟一个人的力量有限,文章中难免有些错误,还望指出。

0x01 基于源码免杀原理

在学习源码免杀原理你要了解下PE结构,懂得如何去分析一个PE的各个部分。我们在源码免杀过程中可能涉及到下面一些情况:

[1]文件头的免杀(这种情况比较少,国外杀软杀的比较比较多);

[2]代码区的免杀(最常见);

[3]字符串的免杀(也很常见);

[4]输入表和输出表的免杀;

[5]版权信息的免杀;

[6]等待你的补充……

在测试免杀的过程中我们经常会用到一些工具,比如:

MyCCL…………..用于定位特征码,应用各种类型特征码定位

C32ASM…………16进制查看和字符串查找,字符串免杀和

Ollydbg…………..反汇编动态调试工具,代码区的免杀

LoadPE…………..查看PE结构信息,段区地址/输入表地址/输出表地址等查询

做好了工具准备,我们以一个测试的VC6.0编译出来为例来描述PE的各种结构,先给出代码:

代码:

#include "stdio.h"

void PrintMsg()

{

printf("Hello!LengF.\n");

}

int main()

{

PrintMsg();

getchar();

return 0;

}

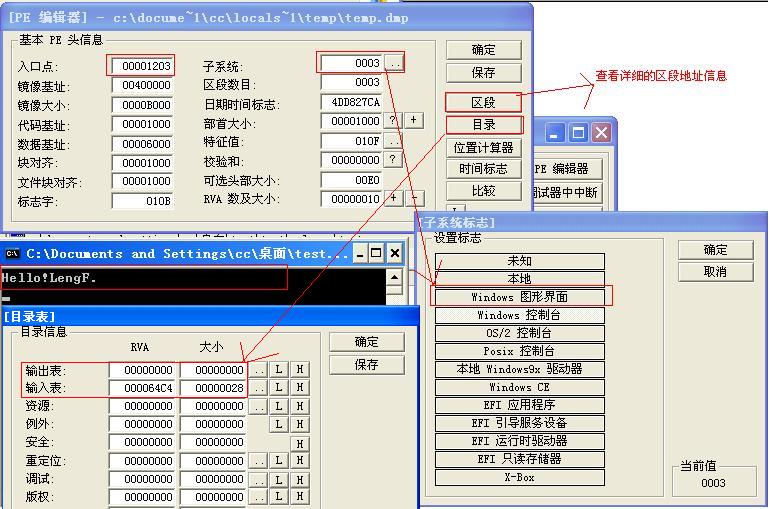

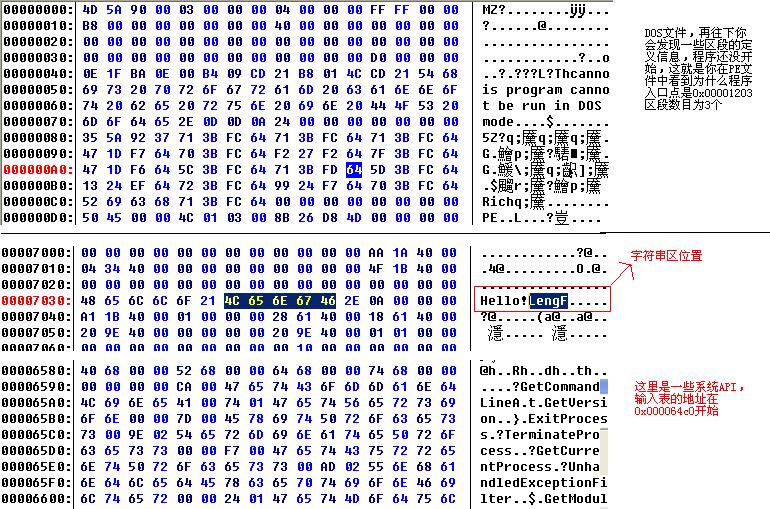

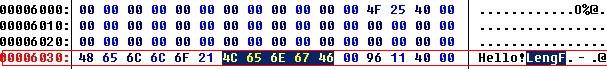

查看下入口点地址,还有子系统类型,另外就是区段表地址和输入表地址信息,对于下面分析有帮助。在用C32ASM打开这个程序,我分离各个我们在本文要涉及的区域,如图02:

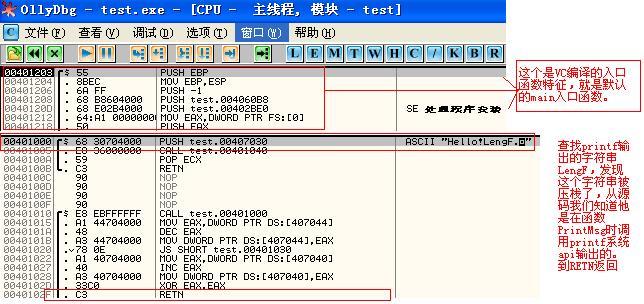

这是对于PE结构的信息一些基本信息,我们往往并不需要准确定位各个区段的起始地址。我们在通过ollydbg查看下,了解下VC6.0程序的一些特点,如图03:

了解完这些我们就可以开始对基于C/C++的源代码进行免杀了。下面将根据不同部分提出自己的一些思路和经验。

0x02 免杀步骤

步骤:

1.免杀前,我们做一些简单的花指令(就是一些没有实际功能的指令,比如NOP),我们可以写这样一段函数:

代码:

Void NOPCode() // 花指令代码

{

__asm

{ // 我以NOP为例,NOP的个数随便,不过建议不要太多

NOP

NOP

NOP

}

}

2.利用MyCCL定位文件特征码的地址,尝试两种定位方法,即采用正向定位和反向定位。

经过多次MyCCL的定位得到一个特征码地址,然后通过C32ASM查看特征码在整个PE结构的中位置,就可以确定是处于文件头,还是代码区,还是输入表,还是字符串等位置。

3.最后一步就是经过一些特殊源码处理实现源码的免杀。下面将针对于各种类型的源码免杀思路。

0x03 常用源码免杀思路

1.字符串的源码免杀

我们以上面的源码为例,仅作稍微修改:

代码:

#include <windows.h>

#include <stdio.h>

void PrintMsg()

{

MessageBox(NULL,”Hello!LengF”,NULL,MB_OK);

}

int main()

{

PrintMsg();

return 0;

}

我们发现是字符串LengF,再到源码中搜索这个字符串。我们可以通过字符串的合并和分割方式来进行免杀,有几种方法:

[1]利用wsprintf,sprintf,strcat等进行字符串的格式化实现合并和分割,我们把代码改成:

代码:

char StrMsg[]={'H','e','l','l','o','!','L','e','n','g','F','\0'};

MessageBox(NULL,StrMsg,NULL,MB_OK);

[2]利用API函数倒序输出函数strrev函数,我们将上面代码改成:

代码:

char StrMsg[]="FgneL!olleH"; MessageBox(NULL,strrev(StrMsg),NULL,MB_OK);

[3]字符串加密方式,有些只要经过简单的变形加密即可,对于那些比较复杂算法加密的不大建议;

除了上面三种方法,大家兴许还有更好的方法,还望分享,不过我想上面的几种思路已经足以应付了,只要灵活应用。

2.输入表函数源码免杀

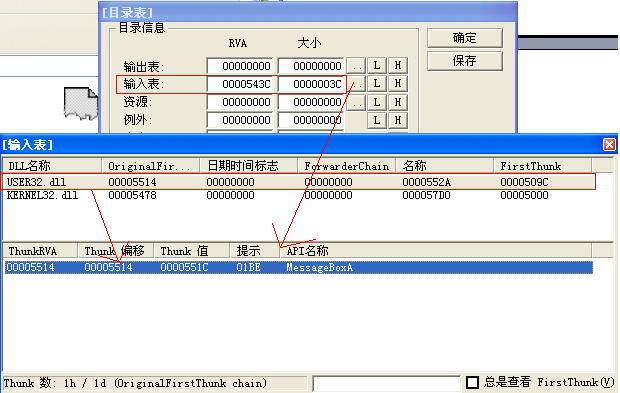

输入表函数源码免杀只特征码被定位在PE文件的输入表函数(源码中的API函数)上的免杀处理方法。我们先通过LOADPE先看看我们上面字符串免杀那个程序的输入表的地址和大小,如图05

假设我们的特征码定位在MessageBoxA函数的地址(只是举个例子,一般这个函数不会被杀,其他函数也类似方法)那么我们到源码里面发现,我们在PrintMsg函数中调用了这个API函数,那么我们就要对他进行处理。对于输入表被查杀我们一般的处理方法是修改函数的调用方式,比如采用dll动态调用,通过上图,我们知道我们是以非unicode方式编译的MessageBox,他对应的非Unicode的函数为MessageBoxA,同时我们也得到这个MessageBoxA函数在UER32.dll文件中。那么我们修改MessageBox的调用方式为dll的动态调用,其代码修改成:

代码:

typedef int (WINAPI *MessageBoxAT)

(

HWND hWnd,

LPCSTR lpText,

LPCSTR lpCaption,

UINT uType

);

void PrintMsg()

{

char StrMsg[]="FgneL!olleH";

MessageBoxAT pMessageBoxA= (MessageBoxAT)GetProcAddress(LoadLibrary("user32.dll"),"MessageBoxA");

pMessageBoxA(NULL,strrev(StrMsg),NULL,MB_OK);

}

3.版权免杀

这种没什么好讲的,只要修改源码中的版权信息即可。

4.一些编译技巧的免杀方法(推荐)

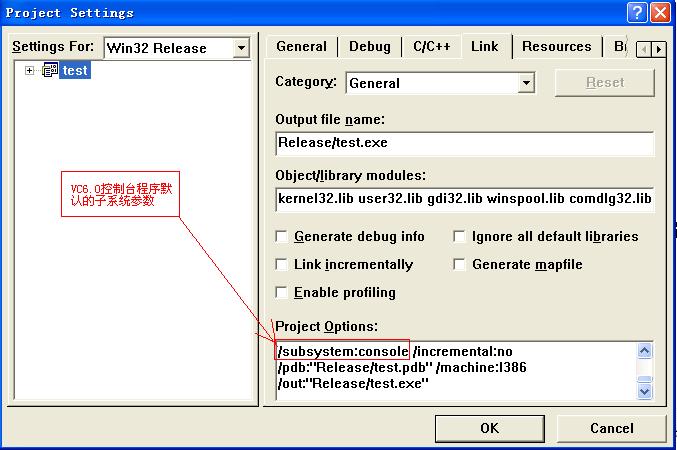

在利用VC6.0进行编译前我们可以利用一些预定义方法来修改编译的一些参数设置。我们我们没有设置就是按照默认的编译方式编译,你会发现明明没写几行代码,这就是为什么当你用C32ASM打开查看的时候你会发现存在很多没用的代码的原因了。我们可以参考下Microsoft的文档进行设置,我这里只对免杀一些比较好用的方法进行描述

[1]设置默认的程序入口函数名

学c语言的第一个知道的就是其程序入口为main,其实在操作系统装载应用程序后,完成初始化工作就进入main执行你写好的代码,在VC6.0下默认的控制台程序入口函数并不是main,而是mainCRTStartup,只是默认有一个预定义的编译参数:

代码:

#pragma comment( linker, "/subsystem:windows /entry:mainCRTStartup" )

代码:

#pragma comment( linker, "/subsystem:windows /entry:WinMainCRTStartup" )

当然我们也可以通过程序添加预定义代码来设置,比如:

代码:

#pragma comment(linker,"/subsystem:windows")

(1)修改程序的入口点可以让杀毒软件混淆,用OD载入后发现程序的入口点已经和原来不一样了,比如我设置:

代码:

#pragma comment(linker, "/ENTRY:procentry")

(2)设置子系统模式可以修改程序的运行方式了,更加隐蔽了,大部分木马服务端都是这样设置;

[2]优化编译选项

程序的编译方式是由连接器默认指定的,但是你会发现默认指定的并不是最好最优化的方式,它主要考虑的是兼容性方面的问题。所以我们有必要对其进行优化设置,在免杀中我们经常需要设置有以下几种:

(1)设置对齐方式

代码:

#pragma comment(linker, "/FILEALIGN:16") // 设置最小节的大小,数值越小文件的体积就越小,不过最小是16 #pragma comment(linker, "/ALIGN:16")

代码:

// 清除从未引用的函数和/或数据 #pragma comment(linker, "/opt:ref") #pragma comment (linker, "/OPT:ICF") // 获得精简应用程序,减小体积 #pragma comment(linker, "/opt:nowin98")

(2)区段的合并和独立

我们利用LoadPE可以看到一个PE程序有多少个区段,比如上面那个程序有3个区段:.text,.rdata,data。那么我们在编译一个程序的时候也可以对这个程序进行区段的合并和独立。在编辑区段前要设置区段的属性,使用预定义参数设置:

代码:

// 设置data段属性为可读可写可执行 #pragma comment(linker, "/section:.data,RWE") // 接下来就可以进行区段合并操作了比如,将上面的text和rdata都合并到data去 #pragma comment(linker, "/MERGE:.rdata=.data") #pragma comment(linker, "/MERGE:.text=.data")

代码:

#pragma code_seg("section1")

通过上面的这些免杀的简单思路,他们具有很多有有点,包括:有效减小了release的生成PE文件体积大小;同时改变了PE结构的分布,有效的实现了对杀毒软件的干扰。有时候我们并不进行其他的免杀方式就可以实现免杀了。

0x04 总结

对于非源码的免杀来说,源码免杀具有更多的灵活性和降低免杀的实现复杂度。源码的免杀如果要完整的写就要写一本书了,本文只是做一下简单的描述,适合初学者学习,高手掠过。本文只是抛砖引玉,再次希望大家也分享自己的免杀思路。有任何问题建议请联系cn_lgz[at]126.com,或者博客(www.81sec.com)留言交流讨论。

参考资料:

[+]http://support.microsoft.com/kb/235956/zh-cn

[+]http://blog.csdn.net/lostangels/archive/2008/01/06/2027642.aspx

[+]http://msdn.microsoft.com/zh-cn/wf5kss02.aspx

[+]http://msdn.microsoft.com/zh-cn/library/bxwfs976(d=lightweight,v=VS.90).aspx

[+]http://wenku.baidu.com/view/abb27e4c2b160b4e767fcfea.html