【文章标题】: ida 静态分析/破解某软件的 时间限制

【文章作者】: kusky

【作者邮箱】: p_168@163.com

【作者主页】: http://diylab.cnblogs.com

【作者QQ号】: 109427716

【软件名称】: 某视频监控软件

【软件大小】: 无

【下载地址】: 无

【加壳方式】: 无

【保护方式】: 时间限制

【编写语言】: Borland c++ builder 1999

【使用工具】: ida pro

【操作平台】: windows xp

【作者声明】: 只是感兴趣,没有其他目的。失误之处敬请诸位大侠赐教!

--------------------------------------------------------------------------------

【详细过程】

本文是本菜鸟对 ida 静态分析的一次实践。

与过去的静态分析利器 W32DASM相比, ida pro 最强悍的功能是库函数的识别。IDA PRO 用 library function, thunk 等标志把很多非手工编写的代码识别出来,大大节省了分析代码的精力。另外,IDA 甚至将一些手工编写的函数的函数名称也反编译出来。让人感叹:怎一个舒服了得!

闲话不叙。对于本文中所涉及ida 的使用的相关知识,如有感觉叙述不明白者,请参阅坛主《加密与解密》第三版 3.2.1--3.2.14 中的相关内容。

症状:程序运行一小时后,运行开始不正常。一些字符开始跳动。无其它提示。

思路:这种情况动态分析难度比较大,因为没有一个明确的提示或标志,不容易找到关键代码。从获取系统时间的 API 入手,寻找时间比较的相关代码。相对是一个比较可行的办法。

程序中进行时间比较,必然需要获取当前的时间。一般有两种办法,一种办法是获取当前的系统时间(getlocaltime)。一种办法是获取开机以来的时间(getticktime)。前者受修改系统时间的影响。后者不受修改时间的影响。

启动程序,直接将系统时间后移一小时,程序出现异常。说明修改系统时间可影响到程序对运行时间的判断。故寻找 API getlocaltime。

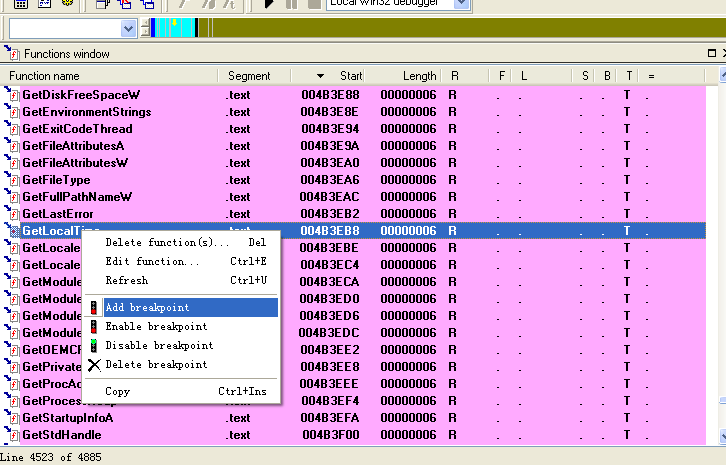

将程序用ida 载入。在 "functions window" 窗口( 找不到则 菜单 windows-> functions window 或 alt+ 1),查找时间相关的API。

找到函数 getlocaltime。在 getlocaltime 上右键,下断点。

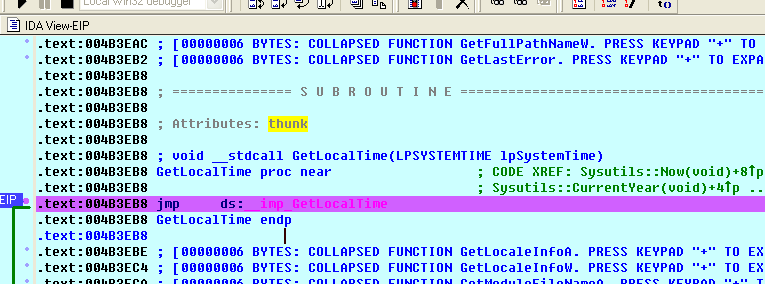

f9 运行程序,程序被断下来。

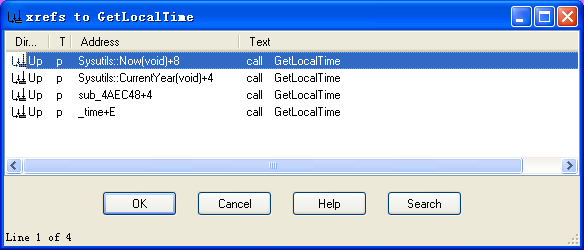

上图中,code xref : 对此函数进行了调用的函数。绿色部分列举了两个。在函数名上右键,"jump to xref to operand "。可以看到共有四处调用:

以上四处,第二处 Sysutils::CurrentYear 顾名思义,只能取到 年份,帮不考虑。其它的三处,需要继续上溯,直到用户代码。

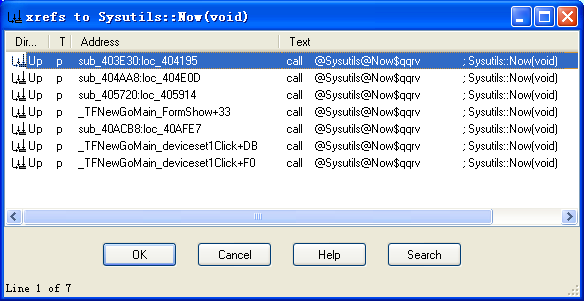

继续上溯对 now 的调用。

可以看到调用比较多。通常情况下,我们需要对每一个进行跟踪。但这时我们看到了一个很感兴趣的东东: FormShow。笔者编写过 vb ,知道写图形界面程序的第一步就是 FormShow。估计delphi 也是这样吧。不需要做艰难的决定。直接跟踪。双击“_TFNewGoMain_FormShow+33”。到达下面的界面。

.text:00408E43 call @Sysutils@Now$qqrv ; Sysutils::Now(void)

.text:00408E48 fstp dbl_CEEC9C

查阅手册得知,Sysutils::Now() 返回了一个浮点数值。整数部分保存1900年以来的天数,小数部分保存今天已经消逝的时间比例。在 delphi 语言中,浮点数是保存在浮点寄存器 fpu registers 中的。

fstp 指令的意思是将浮点数指令寄存器中的数据保存到 变量 dbl_CEEC9C 中。

右键 dbl_CEEC9C,选择 rename, 将变量dbl_CEEC9C 标记为 my_dbl_CEEC9_now,以方便识别。

现在我们对程序的设计思路比较清楚了。按现在的分析,程序在启动时记录了系统时间。并不断地检查,如果超过了一小时,就开始捣乱。我们只需要找到读取my_dbl_CEEC9_now 的代码,就能跟踪到关键代码了。

右键 my_dbl_CEEC9_now ,"jump to xref operator",看到了如下的八处调用。

根据 type 列知道,对 my_dbl_CEEC9_now 的操作,有四处读(r),三处写(w),我们首先考虑 读的代码。

幸运的是,我们第一次就到了合适的位置。见到了经典的比较和跳转。

以上三处代码:

.text:00404195 call @Sysutils@Now$qqrv ; Sysutils::Now(void)

.text:0040419A fstp [ebp+var_380] ; 取当前时间

.text:004041A0 fld my_dbl_CEEC9C_now ;取启动时保存的时间

.text:004041A6 fadd ds:dbl_404AA0 ;启动时保存的时间加上一个值(一个多小时)

......

.text:004041ED fxch st(1) ;交换当前时间(st0) 和启动时保存的时间(st1)

.text:004041EF fucompp ;比较!

......

.text:004041F4 setnbe dl

.text:004041F7 and edx, 1

.text:004041FA test dl, dl

.text:004041FC jz short loc_40422A ;小等于则跳!

.text:004041FE call sub_4AD208 ; 干扰函数

以上代码中,ds:dbl_404AA0 是一个全局变量。保存了限定的时间长度。

00404AA0 dbl_404AA0 dq 0.04166666666666666 ; DATA XREF: sub_403E30+376r

0.04166666666666666 = 1/24,正好一小时,即我们想要的值。

观察对 my_dbl_CEEC9_now 的其它几处调用。可以看到,其它的三处 read 和上面的代码基本一样。三处 write 查了查,没什么关系,就不研究了。

对此程序的分析到此结果,接下来只需要对几处变量对修改即可。本文主要介绍 ida 的静态分析,代码修改就不赘述了。

如果你使用 hex-rays 的反编译功能,分析时要注意的是delphi 语言的参数传递的一个特点。delphi 语言中,函数参数的传递是按照 eax,edx,ecx,栈变量 的顺序来传递的。可以看到,一些明明没有参数的函数,hex-rays 反编译的c 代码中却添加了三个参数。这就是 eax,edx,edx。所以,在反编译的c 代码中,要认真辨别相关函数是否确实通过这些寄存器传递了参数。

改成三小时( 3/24 = 0.125 )试试。

查看内存

00404AA0 55 55 55 55 55 55 A5 3F

改为

00404AA0 00 00 00 00 00 00 c0 3F

--------------------------------------------------------------------------------

【经验总结】

针对本人的分析过程,提出对抗 ida 静态分析的一些策略:

1、编译好的文件删除字符串。如 "delphi", "visual basic","mfc"等,防止作者的思路和开发环境被猜测。

2、对调用的库函数加入花指令。ida 识别库函数的一项重要依据是函数的长度和 hash 值。加入花指令可以使函数难于被

识别为库函数,增加逆向者的工作量。

--------------------------------------------------------------------------------

【版权声明】: 本文原创于看雪技术论坛, 转载请注明作者并保持文章的完整, 谢谢!

2010年12月16日 22:43:25

- 标 题:ida 静态分析 破除时间限制

- 作 者:kusky

- 时 间:2010-12-16 22:05:06

- 链 接:http://bbs.pediy.com/showthread.php?t=126668