这个是我为了学习windows内核而写的一个工具,参考了看雪和网上n多大大的代码和思路撒,再此谢谢撒

中间历经无数次的调试蓝屏 ,尤其是在虚拟机里面用od调试r3的程序。那个痛苦啊,好不容易熬过来了,应用层是纯sdk写的,繁琐饿。打算以后都用mfc写程序了,

,尤其是在虚拟机里面用od调试r3的程序。那个痛苦啊,好不容易熬过来了,应用层是纯sdk写的,繁琐饿。打算以后都用mfc写程序了,

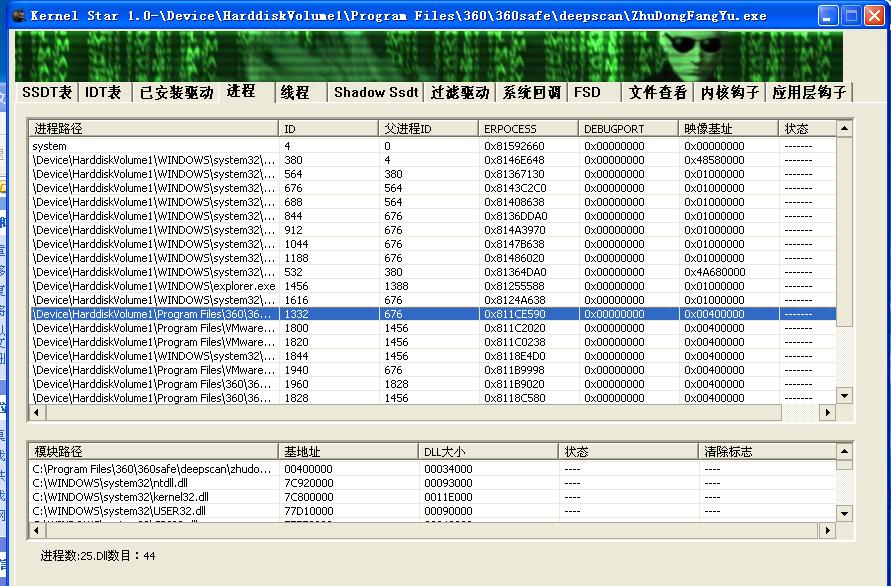

简单介绍下这个工具吧:

有如下12个功能(测试通过xp sp3和xp sp2)

一:SSDT表的hook检测和恢复

~!~~~

二:IDT表的hook检测和恢复

~~~~~~(idt多处理器的恢复没处理,自己机器是单核的,没得搞,不过多核的列举可以)

三:系统加载驱动模块的检测

通过使用一个全局hash表(以DRIVEROBJECT为对象)来使用以下的方法来存储得到的结果,最终显示出来

1.常规的ZwQuerySystemInformation来列举

2通过打开驱动对象目录来列举

3搜索内核空间匹配驱动的特征来列举(这个功能里面我自己的主机一运行就死机,别的机器都没事,手动设置热键来蓝屏都不行,没dump没法分析,哎,郁闷)

4从本驱动的Modulelist开始遍历来列举驱动

四:进程的列举和进程所加载的dll检测

采用以下方法来列举进程:

1ZwQuerySystemInformation参数SystemProcessesAndThreadsInformation来枚举

2进程EPROCESS 结构的Activelist遍历来枚举

3通过解析句柄表来枚举进程

4通过Handletablelisthead枚举进程

5进程创建时都会向csrss来注册,从这个进程里面句柄表来枚举进程

6通过自身进程的HANDLETABLE来枚举进程

7通过EPROCESS的SessionProcessLinks来枚举进程

8通过EPROCESS ---VM---WorkingSetExpansionLinks获取进程

9暴力搜索内存MmSystemRangeStart以上查找PROCESS对象

进程操作:

进程的唤醒和暂停通过获取PsSuspendProcess和PsResumeProcess来操作的

进程结束通过进程空间清0和插入apc。

采用以下方法查找DLL:

1遍历VAD来查找dll

2挂靠到对应的进程查找InLoadOrderLinks来枚举dll

3暴力搜索对应进程空间查找pe特征来枚举dll

DLL的操作:

Dll的卸载是通过MmUnmapViewOfSection和MmmapViewOfSection(从sdt表中相应函数搜索到的)来实现的(本来想直接清0 dll空间,有时行有时不行)(只要将这个进程的ntdll卸载了,进程就结束了,一个好的杀进程的办法撒,绿色环保无污染),注入dll使用的是插入apc实现的。(注入的dll必须是realse版的。Debug版会出现***错误,全局dll注入貌似也是)插入apc效果不是很好,要有线程有告警状态才执行。

五:线程信息的检测

遍历ThreadList来枚举线程

线程的暂停和唤醒都是通过反汇编获取PsResumeThread和PsSuspendThread直接从r3传来ETHREAD来操作的,通过插入APC来结束线程

六:shadow sdt表的hook检测与恢复

没有采用pdb来解决函数名问题,直接写入xp和03的shandow表函数名(主要是自己的网不稳定,连windbg有时都连不上微软)

七:系统所有的过滤驱动的检测

查看各device下是否挂接有驱动之类的,可直接卸载

八:系统常用回调历程的检测和清除

只检查了PsSetLoadImageNotifyRoutine PsSetCreateThreadNotifyRoutine

PsSetCreateProcessNotifyRoutine CmRegisterCallback这几个,至于那个什么shutdown回调不知道是啥玩意,就没搞了,有知道的顺便告诉我下撒,谢谢

九:文件系统fat和ntfs的分发函数检测

直接反汇编fat和ntfs的DriverEntry得到对应的填充分发的偏移,然后和当前已经运行的文件系统的分发相比是否被hook,并附带恢复

十:文件查看功能

自己解析ntfs和fat的结构,来实现列举文件和直接写磁盘删除。附带有普通的删除和发生IRP来删除。不过这里面有点问题,ntfs删除有时把目录给搞坏了,大家凑合着吧,

Ntfs网上删除这些操作的代码不多,就是sudami大大的利用ntfs-3g来实现的,看了下,太多了,充满了结构。然后自己对照着系统删除文件时目录的变化来自己实现的。只处理了$BITMAP对应的位清除,父目录的对应文件的索引项的覆盖,删除文件对应的filerecord清0.

另外偷懒时间都没处理,呵呵,y的,一个破时间都都搞好几个字节移来移去的。

十一:常用内核模块钩子的检测和恢复

这里只检测了主要的内核模块nkrnlpa**.exe的.win32k.sys,hal.dll,比对它们的原始文件从而查找eat inline hook,iat hook ,和inline hook。Inline是从TEXT段开始一段位置开始比较的。(有点慢貌似,等待显示扫描完成就好了)

十二:应用层进程所加载dll的钩子

应用层钩子检测和内核模块钩子检测原理一样,不过为了能读写别的进程的空间,并没有使用openprocess去打开进程,而是通过KiattachProcess挂靠到当前进程,然后通过在r0直接读写进程空间的。

最后付个图撒:

还是有好多的bug在,没时间在继续搞了,等有时间在完善下吧(要忙着写简历了,找job),欢迎大家测试,要是蓝屏了,可以的话发下dump撒,谢谢哈(邮箱:834858875@qq.com)。调试调累死了,打算这段时间看书,然后在继续code。

- 标 题:分享源码:自己学习windows内核而写的工具kernel star

- 作 者:instruder

- 时 间:2010-09-07 13:52:35

- 链 接:http://bbs.pediy.com/showthread.php?t=119991