�����±��⡿: SoftWrap 6.x֮�ģ�IAT��֮VC��

���������ߡ�: wynney

���������ơ�: Fractal PC 3.01

�����ص�ַ��: http://www.fractalpc.com/resources/SetupFractalPC30.exe

��ʹ�ù��ߡ�: OD��CodeCaver

--------------------------------------------------------------------------------

����ϸ���̡�

һ�� ǰ��

��ǰ��һ���У��Ѿ����ᵽ��һ����������¼���IAT��ʽ

1��Jmp Dword ptr ds:[API] ->6�ֽ�

2��Call Dword ptr ds:[API] ->6�ֽ�

3��mov eax, Dword ptr ds:[API] ->5�ֽ�

4��mov REG,Dword ptr ds:[API] ->6�ֽ�[eax��ļĴ���,��esp��edx��������ʹ��]

��SoftWrap����֮��ֱ𱻸ij�������ʽ

1��Call DWORD PTR DS:[addr] ->6�ֽ�

2��Call DWORD PTR DS:[addr] ->6�ֽ�

3��Call addr ->5�ֽ�

4��Call addr ->5�ֽ�+1���ֽڵļĴ�������ʶ��ָ��

�����������ľ��ǵ�4�֣�ͬʱ��Ҫָ�����ǵ�3����ʽ��ʱ���У�4��ȫ���ϲ�����ǿ���ܡ�

���� Patch IAT������Ҫ������

1��Jmp dword ptr ds:[API]- ->Call dword ptr ds:[Addr]

2��Call dword ptr ds:[API] - -> Call dword ptr ds:[Addr]

3��Mov eax, dword ptr ds:[API] - ->Call Addr

4��Mov REG, dword ptr ds:[API] - ->Call Addr

������Ҫ�ľ���4��Addr�Լ��ж�REG���͵�����

ȥOEP���ɣ���ȡ������Ҫ�����ݣ����Գ�����Ȩָ���ָ���쳣֮��������쳣

��4��Shift+F9���������ÿ�Try Now���жϺ����Shift+F9���Σ���Code�����ڴ���ʶϵ�[������F2]��

Shift+F9�����Σ����ɵ���OEP�ˡ�

0041679B 6A 60 push 60 ; OEP

0041679D 68 103E4200 push 00423E10

004167A2 E8 AD030000 call 00416B54

004167A7 BF 94000000 mov edi, 94

004167AC 8BC7 mov eax, edi

004167AE E8 4D3A0000 call 0041A200

004167B3 8965 E8 mov dword ptr [ebp-18], esp

004167B6 8BF4 mov esi, esp

004167B8 893E mov dword ptr [esi], edi

004167BA 56 push esi

004167BB FF15 40924500 call dword ptr [459240] ; Enter

0045C013 6A 00 push 0

0045C015 9C pushfd

0045C016 50 push eax

0045C017 53 push ebx

0045C018 8B5C24 10 mov ebx, dword ptr [esp+10]

0045C01C 53 push ebx

0045C01D 83EB 06 sub ebx, 6

0045C020 68 E9260000 push 26E9

0045C025 68 00004801 push 1480000

0045C02A C3 retn

����'��������' push 1480000

Found commands

Address Disassembly Comment

0045B962 push 1480000

0045B97A push 1480000

0045BA61 push 1480000

0045BFFD push 1480000

0045C025 push 1480000 (Initial CPU selection)

ȫ����ϣ�Shift+F9����һ���ж�

0045C013 6A 00 push 0

0045C015 9C pushfd

0045C016 50 push eax

0045C017 53 push ebx

0045C018 8B5C24 10 mov ebx, dword ptr [esp+10]

0045C01C 53 push ebx

0045C01D 83EB 06 sub ebx, 6

0045C020 68 E9260000 push 26E9

0045C025 68 00004801 push 1480000 ; �ж����⣬ɾ���ϵ㣬����ջ

0045C02A C3 retn

0012FE90 000026E9 ?..

0012FE94 004167C1 �gA. RETURN to FractalP.004167C1 from FractalP.0045C013

0012FE98 7FFD6000 .`?

004167BB FF15 40924500 call dword ptr [459240] ; Call��ģ�Ҫ�ij�Call��

004167C1 8B4E 10 mov ecx, dword ptr [esi+10] ; ������и��浽��

�� 459240����Ҫ��ȡ��Call dword ptr ds:[API]-> Call dword ptr ds:[Addr]�е�Addr

����Shift+F9����2���ж�

0045B968 9C pushfd

0045B969 60 pushad

0045B96A 8B5C24 24 mov ebx, dword ptr [esp+24]

0045B96E 43 inc ebx

0045B96F 53 push ebx

0045B970 83EB 06 sub ebx, 6

0045B973 8BD3 mov edx, ebx

0045B975 68 76200000 push 2076

0045B97A 68 00004801 push 1480000 ; �ж����⣬ɾ���ϵ㣬����ջ

0045B97F C3 retn

0012FEA4 00000246 F ..

0012FEA8 0041680D .hA. RETURN to FractalP.0041680D from FractalP.0045924A

0012FEAC 00000000 ....

00416808 E8 3D2A0400 call 0045924A ; ������Mov REG����eax���

0041680D 1AFF sbb bh,bh ; ������и��浽��

0041680F D7 xlat byte ptr [ebx+al] ; ��������һ������������

��������ָ��Ƚ���֣����ǰ�1A��nop��[��nop����һ���ֽ�]������

00416808 E8 3D2A0400 call 0045924A

0041680D 90 nop

0041680E FFD7 call edi

����Ч���˰ɣ���ô��6���ֽ�[����90]Ӧ����mov edi,dword ptr ds:[API]��

��ô���汻����nop����1A���ǿ�����ʶ�����Ǹ��Ĵ�����ָ���ˣ��������������

00410C54 E8 F1850400 call 0045924A

00410C59 1E push ds

00410C5A 8D9B 00000000 lea ebx, dword ptr [ebx]

00410C60 03C5 add eax, ebp

00410C62 50 push eax

00410C63 8D5424 30 lea edx, dword ptr [esp+30]

00410C67 52 push edx

00410C68 51 push ecx

00410C69 FFD3 call ebx

������Dz���Ҫnop��1E��֪����1E��ebx��ʶ��ָ��

�����Ĵ�ҿ����Լ������������мķ��������

�µ�2���жϵ�push 1480000������б�����

??����:0045B97A 68 00004801 push 1480000 ; �ж����⣬ɾ���ϵ㣬����ջ 0045B97F C3 retn 0045B980 ^ 71 98 jno short 0045B91A 0045B982 E7 B9 out 0B9, eax 0045B984 A3 8004E933 mov dword ptr [33E90480], eax 0045B989 C0FF 4C sar bh, 4C 0045B98C 24 24 and al, 24 0045B98E EB 0E jmp short 0045B99E 0045B990 5D pop ebp 0045B991 91 xchg eax, ecx 0045B992 99 cdq 0045B993 B9 84A709A5 mov ecx, A509A784 0045B998 0FB642 05 movzx eax, byte ptr [edx+5] ; [edx+5]��ֵ����ʶ�����,F2 0045B99C 34 1D xor al, 1D 0045B99E B9 06000000 mov ecx, 6 0045B9A3 33D2 xor edx, edx 0045B9A5 F7E1 mul ecx 0045B9A7 E8 00000000 call 0045B9AC 0045B9AC 5A pop edx 0045B9AD 8D9402 0A000000 lea edx, dword ptr [edx+eax+A] 0045B9B4 FFE2 jmp edx 0045B9B6 895C24 1C mov dword ptr [esp+1C], ebx ; eax,F2 0045B9BA EB 27 jmp short 0045B9E3 0045B9BC 895C24 18 mov dword ptr [esp+18], ebx ; ecx,F2 0045B9C0 EB 21 jmp short 0045B9E3 0045B9C2 895C24 14 mov dword ptr [esp+14], ebx ; edx,F2 0045B9C6 EB 1B jmp short 0045B9E3 0045B9C8 895C24 10 mov dword ptr [esp+10], ebx ; ebx,F2 0045B9CC EB 15 jmp short 0045B9E3 0045B9CE 895C24 0C mov dword ptr [esp+C], ebx ; esp,F2 0045B9D2 EB 0F jmp short 0045B9E3 0045B9D4 895C24 08 mov dword ptr [esp+8], ebx ; ebp,F2 0045B9D8 EB 09 jmp short 0045B9E3 0045B9DA 895C24 04 mov dword ptr [esp+4], ebx ; esi,F2 0045B9DE EB 03 jmp short 0045B9E3 0045B9E0 891C24 mov dword ptr [esp], ebx ; edi,F2 0045B9E3 61 popad 0045B9E4 FF4424 04 inc dword ptr [esp+4] ; ����Ĵ�����˳���ǰ��ұĴ�����˳��

??

0041679B 6A 60 push 60 ; OEP

0041679D 68 103E4200 push 00423E10

004167A2 E8 AD030000 call 00416B54

004167A7 BF 94000000 mov edi, 94

004167AC 8BC7 mov eax, edi

004167AE E8 4D3A0000 call 0041A200

004167B3 8965 E8 mov dword ptr [ebp-18], esp

004167B6 8BF4 mov esi, esp

004167B8 893E mov dword ptr [esi], edi

004167BA 56 push esi

004167BB FF15 40924500 call dword ptr [459240] ; ����-->����ģ���ĵ���

������������.

004152A4 call dword ptr [45923C] FractalP.0045BFED

004152AA call dword ptr [45923C] FractalP.0045BFED

004152B0 call dword ptr [45923C] FractalP.0045BFED

004152B6 call dword ptr [45923C] FractalP.0045BFED

004152BC call dword ptr [45923C] FractalP.0045BFED

004152C2 call dword ptr [45923C] FractalP.0045BFED

004152C8 call dword ptr [45923C] FractalP.0045BFED

004152CE call dword ptr [45923C] FractalP.0045BFED

004152D4 call dword ptr [45923C] FractalP.0045BFED

00415304 call dword ptr [459240] FractalP.0045C013

004154EE call dword ptr [459240] FractalP.0045C013

00415564 call dword ptr [459240] FractalP.0045C013

00415717 call 00459246 FractalP.00459246

����������������������.

˫��call dword ptr [45923C]����������

����������������������.

00414EB1 5F pop edi

00414EB2 E8 54040000 call 0041530B

00414EB7 81C4 14010000 add esp, 114

00414EBD C2 0800 retn 8

00414EC0 FF15 3C924500 call dword ptr [45923C] ; FractalP.0045BFED

00414EC6 FF15 3C924500 call dword ptr [45923C] ; FractalP.0045BFED

00414ECC FF15 3C924500 call dword ptr [45923C] ; FractalP.0045BFED

00414ED2 FF15 3C924500 call dword ptr [45923C] ; FractalP.0045BFED

00414ED8 FF15 3C924500 call dword ptr [45923C] ; FractalP.0045BFED

00414EDE FF15 3C924500 call dword ptr [45923C] ; FractalP.0045BFED

00414EE4 FF15 3C924500 call dword ptr [45923C] ; FractalP.0045BFED

����������������������.

������ԭ��Ӧ����Jmp���ͣ�45923C����������Ҫ��ȡ��Jmp dword ptr ds:[API]- ->Call dword ptr ds:[Addr]�е�Addr

OK�ˣ�Patch������Ҫ�����ݣ������Ѿ��Ѽ����ˡ����濪ʼ�ѿ�

���� ��ȡһ�������

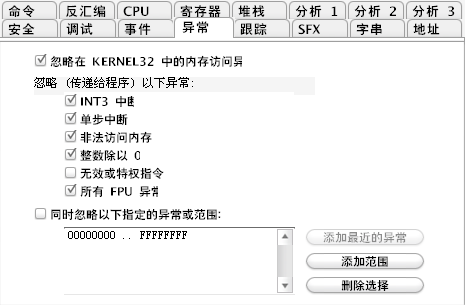

���Գ�����Ȩָ���ָ���쳣֮��������쳣

Ctrl+G��VirtualAlloc���ڶ�βF2[ֱ��bp VirtualAlloc�ᱻ��]��shift+F9���жϺ�

Ctrl+B��85 C0 0F 84 ?? ?? ?? ?? F6 C3 02 74 21 FF B5 ?? ?? ?? ?? 6A 10 50 FF B5 ?? ?? ?? ?? FF B5 ?? ?? ?? ??

0045B7F6 F6C3 02 test bl, 2 ; �ҵ��⣬F2�����е���

0045B7F9 74 21 je short 0045B81C

0045B7FB FFB5 DF1C0000 push dword ptr [ebp+1CDF]

0045B801 6A 10 push 10

0045B803 50 push eax

0045B804 FFB5 DF1C0000 push dword ptr [ebp+1CDF]

����һƪһ�������������1340000��2000��С�Ŀռ�������������������������ֵ

[1340000]=ECX��ǰ��ֵ

[1340004]=1340008

1340008��ΪIAT����ʼ��ַ

01340000 00 00 00 00 08 00 34 01 .... .4

01340008 00 00 00 00 00 00 00 00 ........

01340010 00 00 00 00 00 00 00 00 ........

�������ˣ�Patch���롣

??����:0045B7F6 3A0D 00003401 cmp cl, byte ptr [1340000] 0045B7FC 74 0E je short 0045B80C 0045B7FE FE05 00003401 inc byte ptr [1340000] 0045B804 66:8305 0400340>add word ptr [1340004], 4 0045B80C 8B1D 04003401 mov ebx, dword ptr [1340004] 0045B812 8903 mov dword ptr [ebx], eax 0045B814 66:8305 0400340>add word ptr [1340004], 4

Shift+F9���У��ж��ڵ�һ����Ȩ�쳣�������ȫ����������

01340000 0A 00 00 00 A0 03 34 01 ....?4

01340008 ED 7E 18 77 D5 92 19 77 �~ wՒ w

01340010 CD 53 19 77 8D 51 19 77 �S w�Q w

01340018 C2 CF 18 77 00 00 00 00 �� w....

01340020 77 9B 80 7C BD E4 81 7C w��|��|

01340028 24 1A 80 7C 3F EB 80 7C $ �|?�|

01340030 2F 08 81 7C 5C E8 81 7C / �|\�|

01340038 A2 CA 81 7C C7 27 82 7C �ʁ|?�|

01340040 B1 C7 80 7C 3F DC 81 7C �ǀ|?܁|

01340048 5F 48 81 7C 66 AA 80 7C _H�|f��|

01340050 43 99 80 7C E6 2B 81 7C C��|?�|

01340058 8D 2C 81 7C 0D E0 80 7C ?�|.��|

01340060 4E 99 80 7C 37 97 80 7C N��|7��|

01340068 FB 2C 82 7C 23 CC 81 7C ?�|#́|

01340070 78 2C 81 7C 4C 17 81 7C x,�|L �|

01340078 31 35 81 7C 69 10 81 7C 15�|i �|

��������������������������������������������.

�ġ� Patch IAT Code

����OEP

004167BB FF15 40924500 call dword ptr [459240] ; Enter��ȥ

0045C013 6A 00 push 0

0045C015 9C pushfd

0045C016 50 push eax

0045C017 53 push ebx

0045C018 8B5C24 10 mov ebx, dword ptr [esp+10]

0045C01C 53 push ebx

0045C01D 83EB 06 sub ebx, 6

0045C020 68 E9260000 push 26E9

0045C025 68 00004901 push 1490000 ; ����������֮ǰ������1480000

0045C02A C3 retn

Ctrl+G��1490000�������

01490082 35 67B6BDD0 xor eax, D0BDB667 ; ����һ�п�ʼPatch����

01490087 50 push eax

01490088 8A00 mov al, byte ptr [eax]

1��Jmp��

������[13400004]=00401000��Ϊ�����Ŀ�ʼ��ַ

?����:01490087 B9 08003401 mov ecx, 1340008 ; IAT����ʼλ�� 0149008C 3901 cmp dword ptr [ecx], eax 0149008E 74 05 je short 01490095 01490090 83C1 04 add ecx, 4 01490093 ^ EB F7 jmp short 0149008C 01490095 8BD1 mov edx, ecx 01490097 81C2 00100000 add edx, 1000 0149009D 8902 mov dword ptr [edx], eax 0149009F 83C4 1C add esp, 1C 014900A2 3E:8B0424 mov eax, dword ptr ds:[esp] 014900A6 83E8 06 sub eax, 6 014900A9 66:C700 FF25 mov word ptr [eax], 25FF ; �ij�jmp���� 014900AE 83C0 02 add eax, 2 014900B1 8910 mov dword ptr [eax], edx 014900B3 90 nop 014900B4 90 nop 014900B5 813D 04003401 0>cmp dword ptr [1340004], 41D000 ; ��д����룬�����½�EIP��Code��β 014900BF 74 2C je short 014900ED 014900C1 8B0D 04003401 mov ecx, dword ptr [1340004] ; FractalP.00401000 014900C7 66:8139 FF15 cmp word ptr [ecx], 15FF ; �����Ƿ���Call���� 014900CC 75 17 jnz short 014900E5 014900CE 8BC1 mov eax, ecx 014900D0 83C0 02 add eax, 2 014900D3 8138 3C924500 cmp dword ptr [eax], 45923C ; �õ���Addr 014900D9 75 0A jnz short 014900E5 014900DB 83C0 04 add eax, 4 014900DE A3 04003401 mov dword ptr [1340004], eax 014900E3 FFE1 jmp ecx ; ������һ��ѭ�� 014900E5 FF05 04003401 inc dword ptr [1340004] ; FractalP.00401000 014900EB ^ EB C8 jmp short 014900B5 014900ED - EB FE jmp short 014900ED ; ��д������������ 014900EF 90 nop 014900F0 90 nop 014900F1 90 nop 014900F2 90 nop B9 08 00 34 01 39 01 74 05 83 C1 04 EB F7 8B D1 81 C2 00 10 00 00 89 02 83 C4 1C 3E 8B 04 24 83 E8 06 66 C7 00 FF 25 83 C0 02 89 10 90 90 81 3D 04 00 34 01 00 D0 41 00 74 2C 8B 0D 04 00 34 01 66 81 39 FF 15 75 17 8B C1 83 C0 02 81 38 3C 92 45 00 75 0A 83 C0 04 A3 04 00 34 01 FF E1 FF 05 04 00 34 01 EB C8 EB FE 90 90 90 90

F9�ж���014900ED������ȥ����ԭ�ȵ�Call dword ptr ds:[45923C]�Ƿָ�

2��Call��

�����ĵĴ��룬��ͬ���ĵط�д���´���

������[13400004]=00401000��Ϊ�����Ŀ�ʼ��ַ

??����:01490087 B9 08003401 mov ecx, 1340008 ; IAT����ʼλ�� 0149008C 3901 cmp dword ptr [ecx], eax 0149008E 74 05 je short 01490095 01490090 83C1 04 add ecx, 4 01490093 ^ EB F7 jmp short 0149008C 01490095 8BD1 mov edx, ecx 01490097 81C2 00100000 add edx, 1000 0149009D 8902 mov dword ptr [edx], eax 0149009F 83C4 1C add esp, 1C 014900A2 3E:8B0424 mov eax, dword ptr ds:[esp] 014900A6 83E8 04 sub eax, 4 014900A9 8910 mov dword ptr [eax], edx 014900AB 90 nop 014900AC 90 nop 014900AD 813D 04003401 0>cmp dword ptr [1340004], 41D000 ; ��д����룬�����½�EIP����ַΪCode��β 014900B7 74 2C je short 014900E5 014900B9 8B0D 04003401 mov ecx, dword ptr [1340004] ; FractalP.0041D000 014900BF 66:8139 FF15 cmp word ptr [ecx], 15FF 014900C4 75 17 jnz short 014900DD 014900C6 8BC1 mov eax, ecx 014900C8 83C0 02 add eax, 2 014900CB 8138 40924500 cmp dword ptr [eax], 459240 ; �õ���Addr 014900D1 75 0A jnz short 014900DD 014900D3 83C0 04 add eax, 4 014900D6 A3 04003401 mov dword ptr [1340004], eax 014900DB FFE1 jmp ecx ; ������һ��ѭ�� 014900DD FF05 04003401 inc dword ptr [1340004] ; FractalP.0041D000 014900E3 ^ EB C8 jmp short 014900AD 014900E5 - EB FE jmp short 014900E5 ; ��д������������ 014900E7 90 nop 014900E8 90 nop 014900E9 90 nop 014900EA 90 nop 014900EB 90 nop 014900EC 90 nop 014900ED 90 nop 014900EE 90 nop 014900EF 90 nop 014900F0 90 nop 014900F1 90 nop 014900F2 90 nop B9 08 00 34 01 39 01 74 05 83 C1 04 EB F7 8B D1 81 C2 00 10 00 00 89 02 83 C4 1C 3E 8B 04 24 83 E8 04 89 10 90 90 81 3D 04 00 34 01 00 D0 41 00 74 2C 8B 0D 04 00 34 01 66 81 39 FF 15 75 17 8B C1 83 C0 02 81 38 40 92 45 00 75 0A 83 C0 04 A3 04 00 34 01 FF E1 FF 05 04 00 34 01 EB C8 EB FE 90 90 90 90 90 90 90 90 90 90 90 90

F9�������014900E5

3��Mov REG��

�����ĵĴ��룬��ͬ���ĵط�д���´���

������[13400004]=00401000��Ϊ�����Ŀ�ʼ��ַ

??����:01490087 B9 08003401 mov ecx, 1340008 ; IAT����ʼλ�� 0149008C 3901 cmp dword ptr [ecx], eax 0149008E 74 05 je short 01490095 01490090 83C1 04 add ecx, 4 01490093 ^ EB F7 jmp short 0149008C 01490095 8BD1 mov edx, ecx 01490097 81C2 00100000 add edx, 1000 0149009D 8902 mov dword ptr [edx], eax 0149009F 83C4 1C add esp, 1C 014900A2 3E:8B0424 mov eax, dword ptr ds:[esp] 014900A6 83E8 06 sub eax, 6 014900A9 66:8B0D 0000340>mov cx, word ptr [1340000] 014900B0 66:8908 mov word ptr [eax], cx 014900B3 83C0 02 add eax, 2 014900B6 8910 mov dword ptr [eax], edx 014900B8 90 nop 014900B9 90 nop 014900BA 813D 04003401 0>cmp dword ptr [1340004], 41D000 ; ��д����룬�����½�EIP����ַΪCode��β 014900C4 0F84 AD000000 je 01490177 014900CA 8B0D 04003401 mov ecx, dword ptr [1340004] ; FractalP.00401000 014900D0 8039 E8 cmp byte ptr [ecx], 0E8 014900D3 0F85 93000000 jnz 0149016C 014900D9 8B15 04003401 mov edx, dword ptr [1340004] ; FractalP.00401000 014900DF 83C2 05 add edx, 5 014900E2 8A1A mov bl, byte ptr [edx] 014900E4 BE 4A924500 mov esi, 45924A ; REG���е�Addr 014900E9 2BF2 sub esi, edx 014900EB 8B15 04003401 mov edx, dword ptr [1340004] ; FractalP.00401000 014900F1 42 inc edx 014900F2 3932 cmp dword ptr [edx], esi 014900F4 75 76 jnz short 0149016C 014900F6 8B0D 04003401 mov ecx, dword ptr [1340004] ; FractalP.00401000 014900FC FF05 04003401 inc dword ptr [1340004] ; FractalP.00401000 01490102 51 push ecx 01490103 80FB 1B cmp bl, 1B ; �������е�ʶ��ָ���Ӧ�� 01490106 75 0A jnz short 01490112 01490108 66:C705 0000340>mov word ptr [1340000], 358B ; ESI 01490111 C3 retn 01490112 80FB 18 cmp bl, 18 ; �������е�ʶ��ָ���Ӧ�� 01490115 75 0A jnz short 01490121 01490117 66:C705 0000340>mov word ptr [1340000], 2D8B ; EBP 01490120 C3 retn 01490121 80FB 1E cmp bl, 1E ; �������е�ʶ��ָ���Ӧ�� 01490124 75 0A jnz short 01490130 01490126 66:C705 0000340>mov word ptr [1340000], 1D8B ; EBX 0149012F C3 retn 01490130 80FB 1A cmp bl, 1A ; �������е�ʶ��ָ���Ӧ�� 01490133 75 0A jnz short 0149013F 01490135 66:C705 0000340>mov word ptr [1340000], 3D8B ; EDI 0149013E C3 retn 0149013F 80FB 00 cmp bl, 0 01490142 75 0A jnz short 0149014E 01490144 66:C705 0000340>mov word ptr [1340000], 0D8B ; ECX��Ϊ�˴���������ȫ��д���� 0149014D C3 retn 0149014E 80FB 00 cmp bl, 0 01490151 75 0A jnz short 0149015D 01490153 66:C705 0000340>mov word ptr [1340000], 258B ; ESP����Ϊû�õ� 0149015C C3 retn 0149015D 80FB 00 cmp bl, 0 01490160 75 0A jnz short 0149016C 01490162 66:C705 0000340>mov word ptr [1340000], 158B ; EDX���������ñȽ�ֵΪ0 0149016B C3 retn 0149016C FF05 04003401 inc dword ptr [1340004] ; FractalP.00401000 01490172 ^ E9 43FFFFFF jmp 014900BA 01490177 - EB FE jmp short 01490177 ; ��д������������ 01490179 90 nop 0149017A 90 nop 0149017B 90 nop 0149017C 90 nop 0149017D D6 salc ; ���ֹ�����쳣����Ҳ��� 0149017E 90 nop 0149017F 90 nop 01490180 90 nop B9 08 00 34 01 39 01 74 05 83 C1 04 EB F7 8B D1 81 C2 00 10 00 00 89 02 83 C4 1C 3E 8B 04 24 83 E8 06 66 8B 0D 00 00 34 01 66 89 08 83 C0 02 89 10 90 90 81 3D 04 00 34 01 00 D0 41 00 0F 84 AD 00 00 00 8B 0D 04 00 34 01 80 39 E8 0F 85 93 00 00 00 8B 15 04 00 34 01 83 C2 05 8A 1A BE 4A 92 45 00 2B F2 8B 15 04 00 34 01 42 39 32 75 76 8B 0D 04 00 34 01 FF 05 04 00 34 01 51 80 FB 1B 75 0A 66 C7 05 00 00 34 01 8B 35 C3 80 FB 18 75 0A 66 C7 05 00 00 34 01 8B 2D C3 80 FB 1E 75 0A 66 C7 05 00 00 34 01 8B 1D C3 80 FB 1A 75 0A 66 C7 05 00 00 34 01 8B 3D C3 80 FB 00 75 0A 66 C7 05 00 00 34 01 8B 0D C3 80 FB 00 75 0A 66 C7 05 00 00 34 01 8B 25 C3 80 FB 00 75 0A 66 C7 05 00 0034 01 8B 15 C3 FF 05 04 00 34 01 E9 43 FF FF FF EB FE 90 90 90 90 D6 90 90 90

F9���У��ж���01490177��ȫ������ԭ�ˣ�ɾ�����жϵ㣬��OEP���½�EIP

4��Mov eax��

���Ŀ�����û�У������ڽű��������Mov eax��������

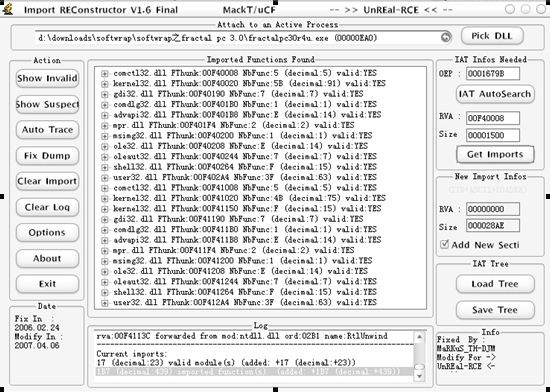

�塢 �ѿ�

LordPE�ѿǣ��ó�ImportREC

ע�������RVA��SIZE

ȫ����Ч����Ҫע����ǣ�Fix Dump֮ǰ������

���������ѿdz���Ϳ��������ˡ�

���� �ű�

1�� ʹ�ýű�ǰ�����ú��Գ�����Ȩָ���ָ���쳣��������쳣

2�� ��ֻ��һ�������ű���ʹ��ǰ���Ȼ�ȡ�ű���Ҫ�ļ������ݣ������ⲻ�������£����⣬������Mov eax����ܵĴ����ڽű���Ҳ��д

??

����������һ��ͬ�����������ij���[Ϊ�˼�С������С��ֻ������Ҫ�ļ�]

--------------------------------------------------------------------------------

����Ȩ������: ����ԭ���ڿ�ѩ������̳, ת����ע�����߲��������µ�����, лл!

2007��04��23��